Premessa

Questo articolo ha lo scopo di fornire linee guida sull’implementazione del Patch Management in Datto RMM per ciò che riguarda gli aggiornamenti dei sistemi operativi Microsoft Windows 10/11.

L’approccio attuale di Microsoft con questo sistema operativo è definito Windows-as-a-service, ciò sta a significare che le nuove funzionalità e aggiornamenti verranno continuamente emessi e proposti in maniera costante nel tempo.

Tutto questo tramite due tipi di updates: Feature Updates e Quality Updates.

Feature Updates: Escono due volte l’anno e comprendono nuove funzionalità; la loro installazione è piuttosto corposa in termini di dimensioni e durata.

Quality Updates: Sono più frequenti durante l’anno e comprendono aggiornamenti di sicurezza e bug-fix. Sono di tipo cumulativo, quindi l’ultimo che installo applicherà alla macchina anche i precedenti. Sono aggiornamenti piuttosto leggeri.

I passi principali da seguire per gestire tramite Datto RMM gli udate di Windows evitando il disagio degli “automatic updates” di Microsoft sono i seguenti:

- Disabilitare via Policy di tipologia “Windows Update” lo strumento “aggiornamenti automatici” di Windows

- Implementare una Policy di tipologia “Patch Management” che esegua, con schedulazioni adeguate, le attività di aggiornamento

Disabilitare Windows Update tramite Policy

Questo primo passo è necessario al fine di limitare il più possibile l’applicazione automatica degli Updates, e permetterci quindi di gestirli a nostro piacimento, come vedremo più avanti.

Una Windows Update policy può essere creata a livello (Scope) Global, valida quindi per TUTTI quanti i Site, o per specifico Site.

Risulta possibile impostare in questa policy vari parametri, quali anche quelli relativi a gestione via WSUS (se intenzionati ad utilizzarlo), ma per lo scopo di questa procedura lasceremo di fatto attivo l’aggiornamento via Windows Update ma i deploy delle patch verranno gestiti SOLO in modalità “manuale” tramite attivazione di voce “Turn off automatic updates“.

Tutto ciò risulta propedeutico alla attivazione della relativa “Patching Policy“, che verrà descritta in prossima sezione, in quanto sarà poi l’Agent di Datto RMM ad eseguire per noi le attività di aggiornamento in base ad effettive necessità di schedulazione e approvazione.

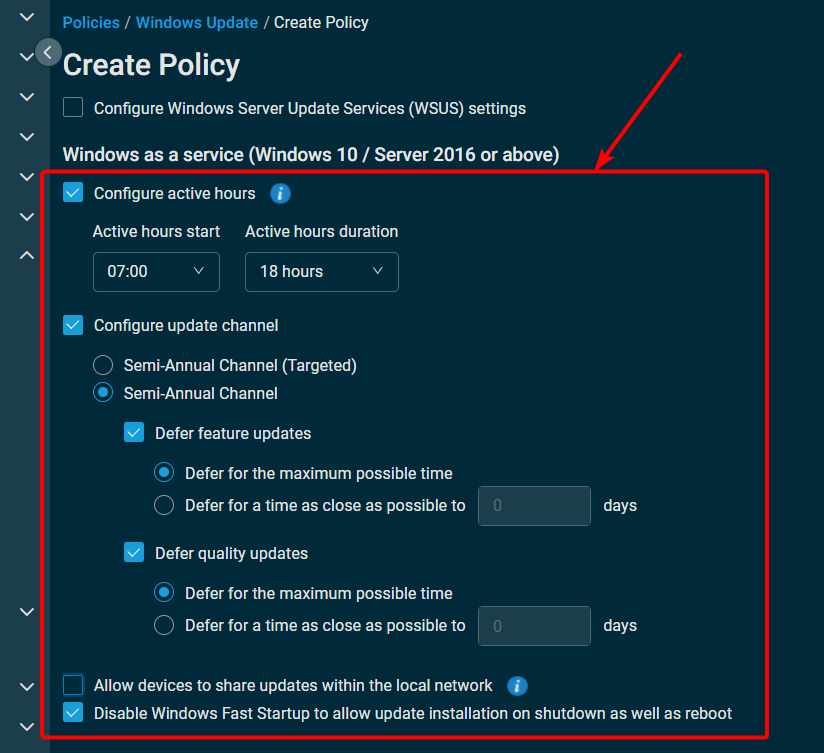

Nella sezione “Windows as a service” definirò, oltre alla sezione “Configure active hours” (intese come orario lavorativo in cui non verrà effettuato un riavvio automatico sulle macchine), la parte definita “Configure update channel“.

Qui andremo a ritardare il più possibile le “Feature e Quality Updates”, e disabiliteremo il “Fast Startup” per essere sicuri che gli aggiornamenti vengano applicati correttamente evitando quindi che venga utilizzata quella sorta di “Hybernate” camuffato da “Arresta il sistema”.

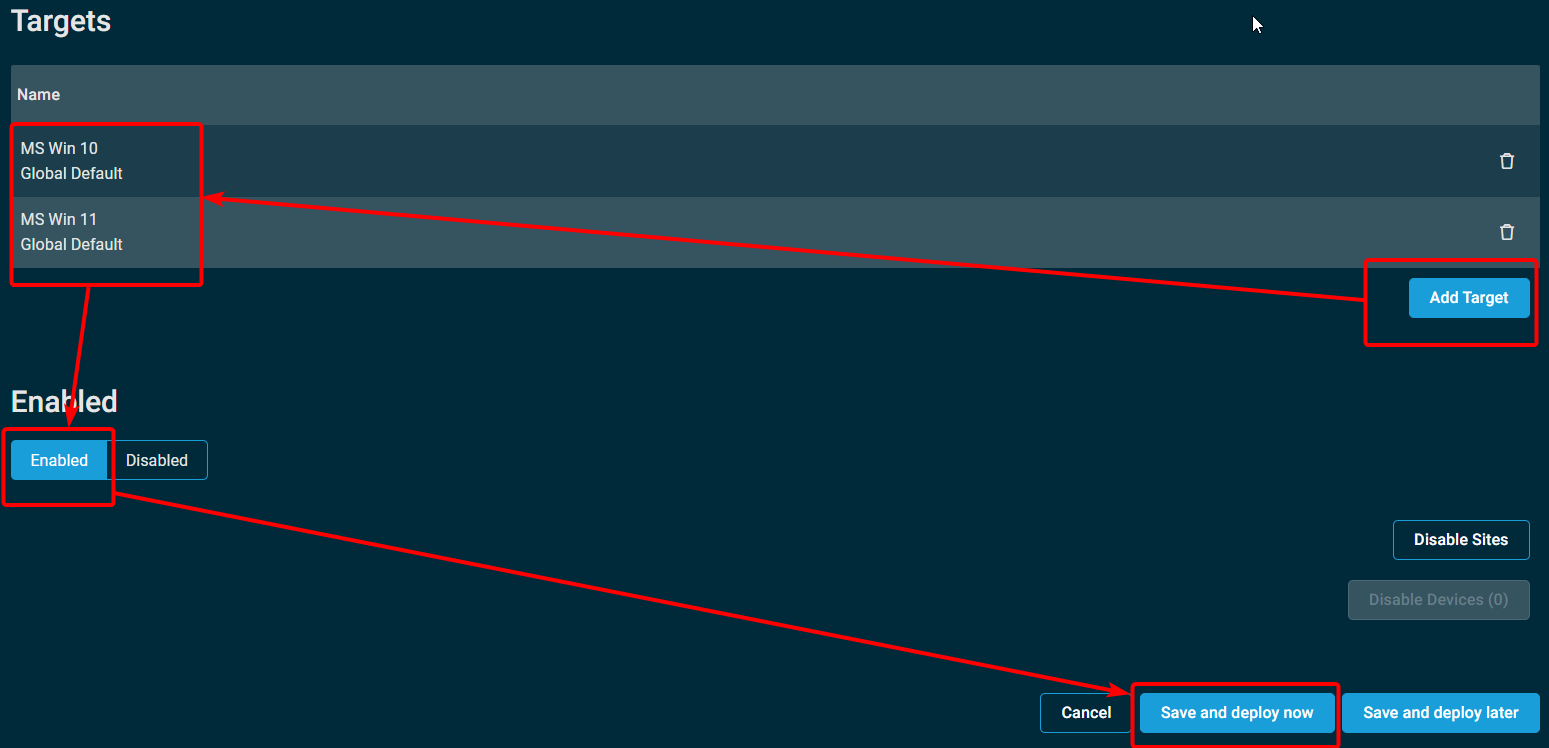

I target, in rispetto alla procedura di esempio, saranno quindi i filtri dinamici MS Win 10 e MS Win 11.

Implementare la Patch Management Policy

Arrivati a questo punto, dopo aver disabilitato lo strumento “aggiornamenti automatici” tramite Windows Update Policy, è giunto il momento di crearci la Policy che eseguirà per noi gli aggiornamenti veri e proprio.

Qui che definiremo i criteri secondo i quali avverranno gli aggiornamenti del sistema operativo per i PC target.

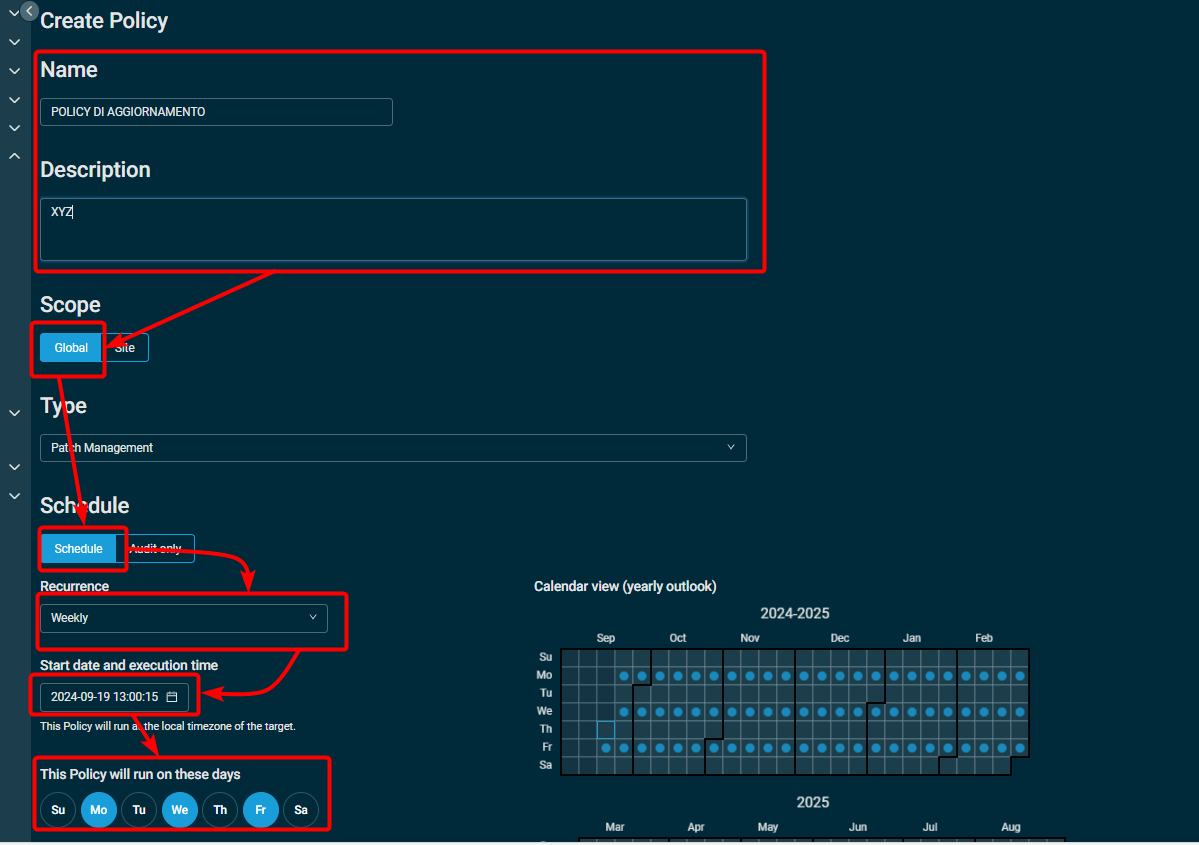

Creiamo una nuova Policy di tipo Patch Management passando da Policies – Patch Management – pulsante Create Policy

A questo punto occorrerà introdurre una schedulazione adeguata alle effettive esigenze. Ad esempio, per TUTTI i sistemi Windows 10 e Windows 11 potrebbe essere quella riportata nelle seguenti immagini:

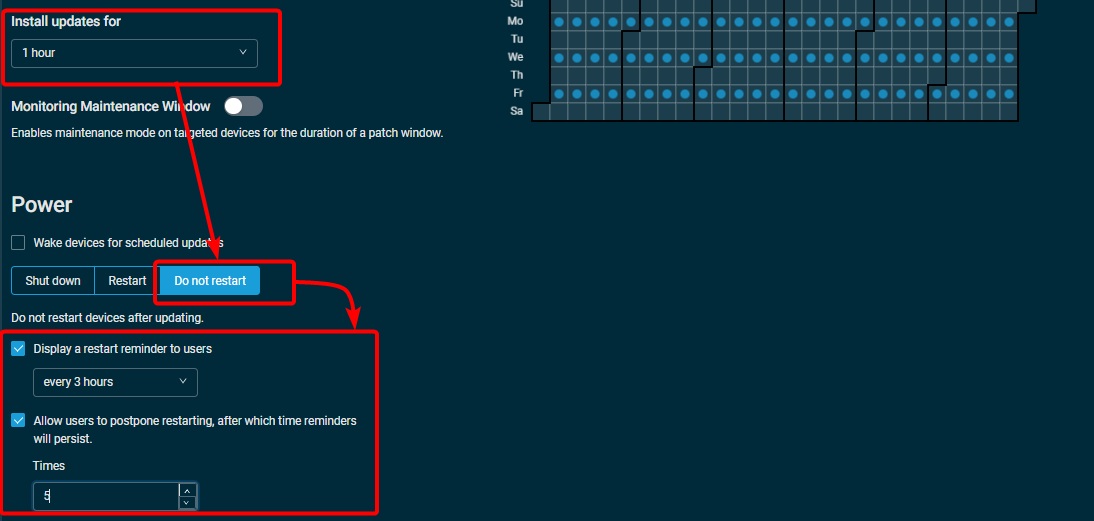

Quindi rispettando quanto presente in figura di cui sopra, si avrà una schedulazione attiva dalle 13:00 alle 14:00 di tutti i lunedì, mercoledì e venerdì.

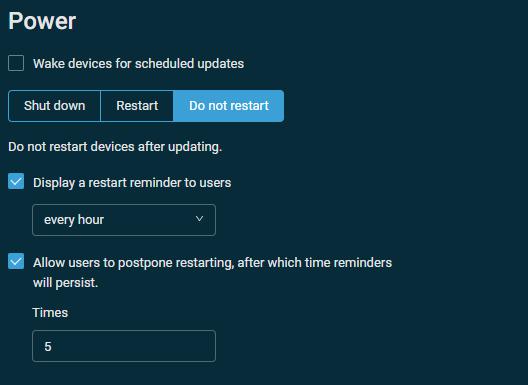

Il riavvio delle macchine non verrà eseguito automaticamente e gli utilizzatori riceveranno un avviso di riavvio necessario ogni #3 ore.

Il riavvio potrà essere posposto solamente #5 volte e poi occorrerà eseguire riavvio (il messaggio di notifica rimarrà in sovraimpressione senza il pulsante “posponi”! 😉 ).

Palese che per ciò che riguarda il contesto Windows server, o per Workstation di particolare importanza, occorrerà imporre delle differenti schedulazioni quali un orario diverso, un numero maggiore di ore di aggiornamento e un riavvio immediato. Sta solo alla fantasia e alla necessità del cliente!

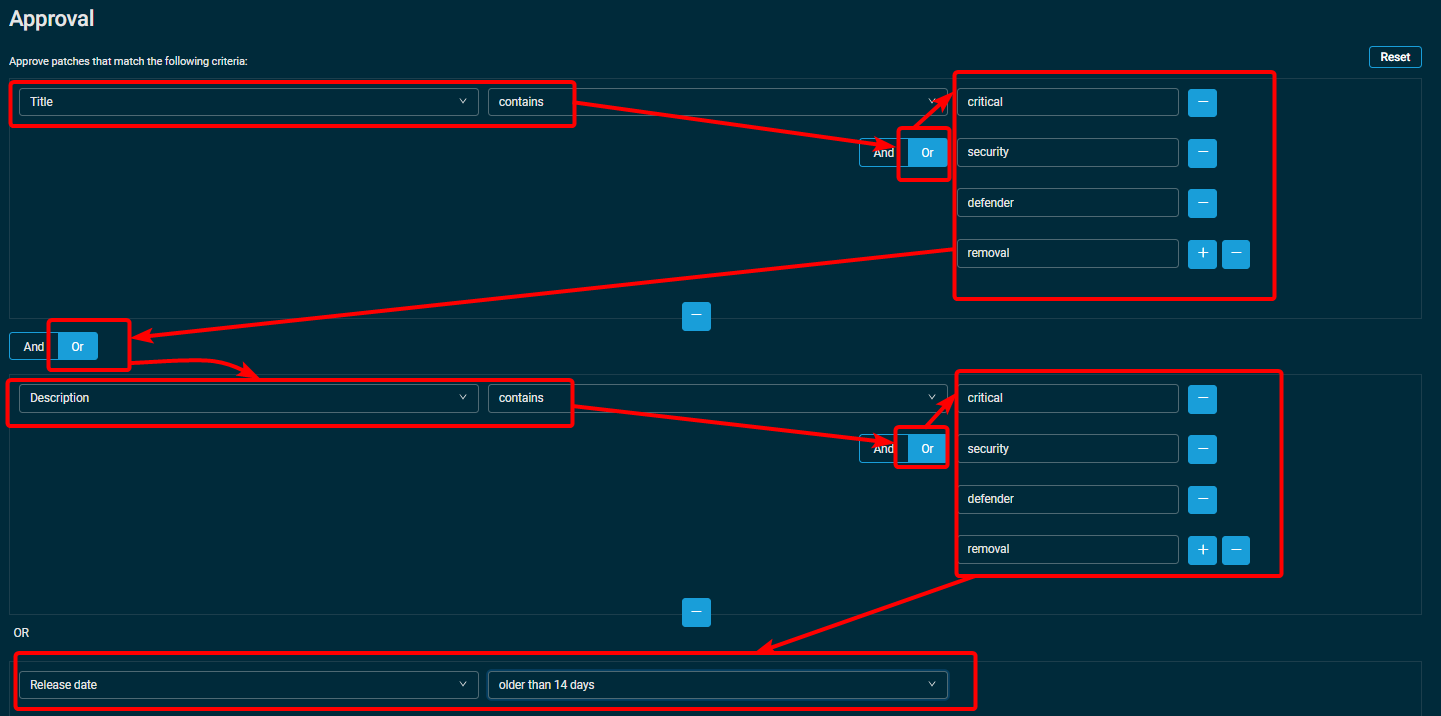

A seguire occorrerà impostare ad esempio, come approvate di default, le le patch rilevanti in termini di sicurezza e criticità, secondo il modello mostrato di seguito che comprende anche TUTTE le patch più vecchie di 14 giorni. Quindi si avrà un immediato deploy delle patch che contengono voci “critical”, “security”, “defender” e “removal” in “Title” o “Description” e comunque, con delay di 14 giorni dalla release della patch, anche il resto.

In sostanza, in base a tale schema, si potrà

Impostare come non approvate tutte le patch che riguardano driver, hardware, preview. Se necessario è possibile disabilitare specifiche patch per numero di KB.

Per quanto riguarda il riavvio automatico a fine aggiornamento, possiamo lasciare all’utente la possibilità di rinviare per un numero limitato di volte.

Riepilogo dello status delle patch – Dashboard e Device Description

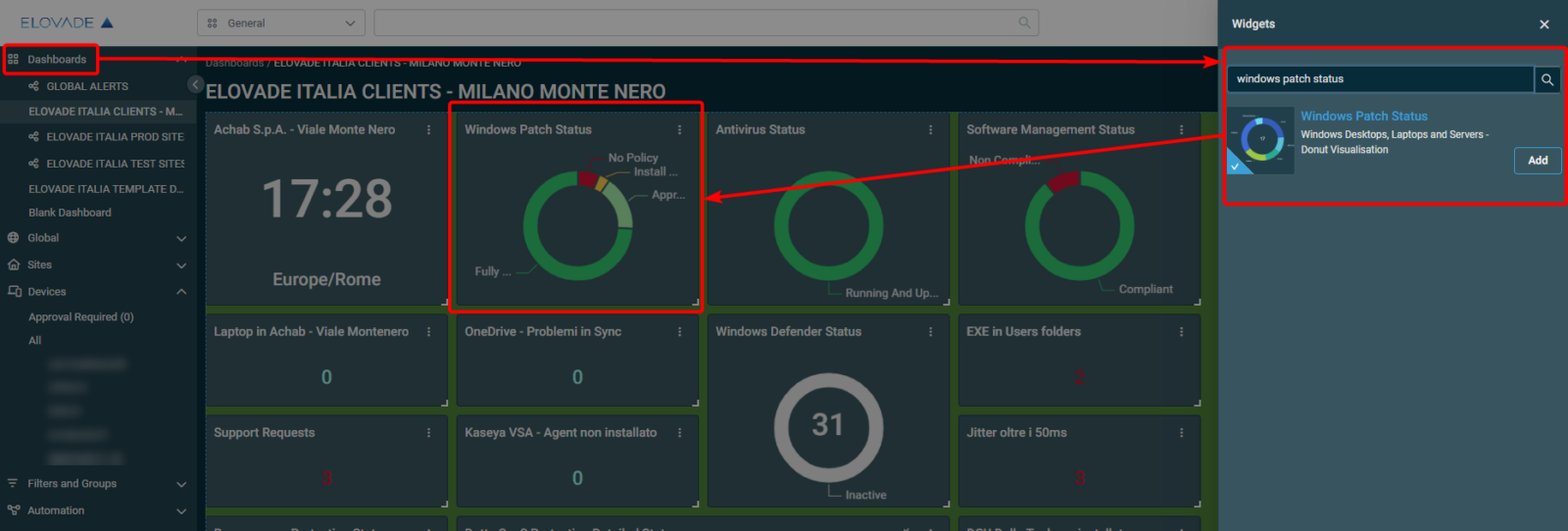

E’ possibile avere in Dashboard, sia a livello Global che a livello del singolo Site, una panoramica dello stato degli aggiornamenti Windows.

Per attivare l’apposito grafico a torta basterà richiamare il Widget denominato Windows Patch Status.

A seguire verrà quindi mostrato per quali sistemi sussiste uno in stato di No Policy, No Data, Fully Patched, Approved Pending e Reboot Required

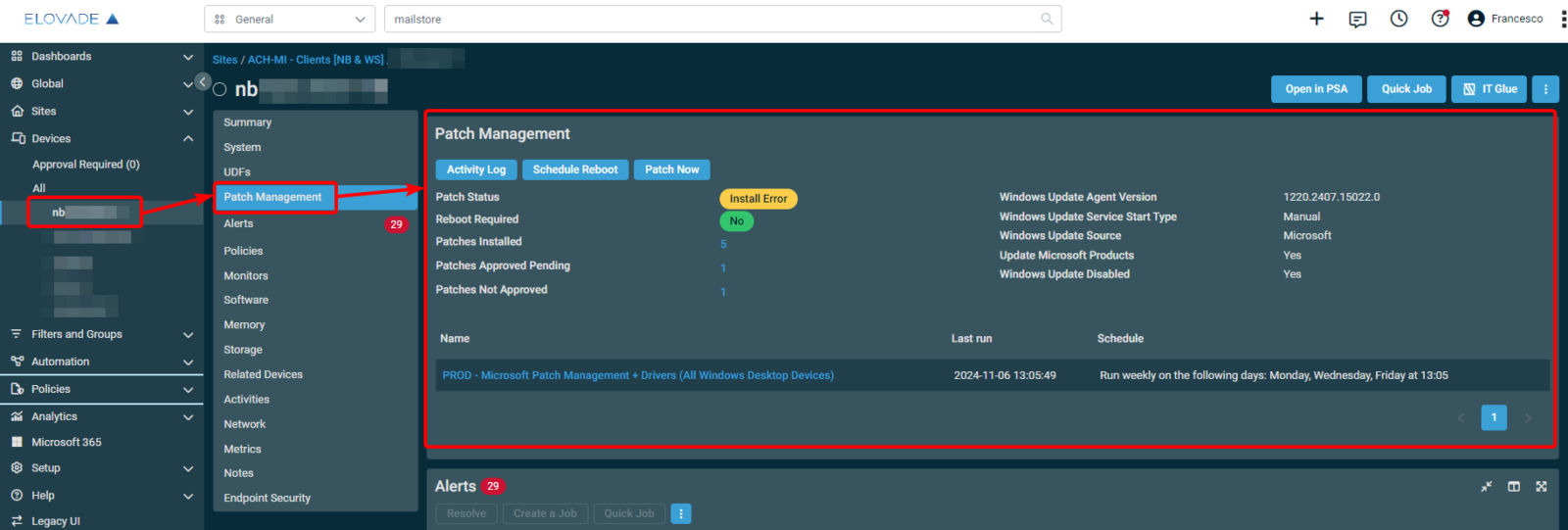

A livello Device è stata inoltre implementa una apposita scheda, denominata Patch Management, che potrà mostrare tutti i dettagli del caso oltre che un pratico strumento, il pulsante “Patch Now” utile ad eseguire tentativi di aggiornamento estemporanei.

Reportistica

La sezione Analytics -Reports include la possibiltà di avere costanti aggiornamenti sullo stato del patching. I vari strumenti utilizzabili sono i seguenti:

Patch Management Activity (report PDF)

Attività di patching svolte per i dispositivi selezionati nell’intervallo di date scelto.

Patch Management Details (report PDF)

Panoramica per dispositivi selezionati, ad alto livello di granularità per le varie patch, in associazione a specifici criteri di scelta/definizione quali: “installate” (Installed), “in sospeso” (Approved Pending) e “negate” (Not Approved).

Patch Management Summary (report PDF)

Stato delle patch per singolo dispositivo in lista.

Device Patch Summary (export CSV)

Dettagli per elenco di dispositivi in merito a specifici criteri di definizione: “installate” (Installed), “in sospeso” (Approved Pending) e “negate” (Not Approved).

Patch Details (export CSV)

Elenco di tutte le patch per i dispositivi selezionati in riferimento a specifici criteri di definizione (anche selezioni singole) “installate” (Installed), “in sospeso” (Approved Pending) e “negate” (Not Approved).

Documenti ufficiali Datto

Best practices for Patch Management

Risorse Elovade (Quick Lab correlati all’argomento)

Datto RMM: tutti i metodi di applicazione controllata delle Feature Updates

Datto RMM: reporting, export e auditing con lo strumento Analytics di New-UI