Non c’è un solo modo per installare ThreatDown Endpoint Protection sulle proprie macchine. Il metodo più comune consiste nel copiare il file del programma di installazione sull’endpoint ed eseguirlo, ma si può anche eseguire un’installazione da riga di comando, da console o tramite un RMM.

Questo articolo tratta i seguenti metodi:

- Utilizzo di un programma di installazione copiato sull’endpoint

- Installazione remota da riga di comando per endpoint Windows (in modo trasparente per l’utente)

Se l’installazione avviene su molti endpoint, si può utilizzare il file di installazione MSI di Windows a 64 bit con molti metodi di installazione comuni, tra cui:

- Microsoft Endpoint Manager (SCCM e Intune) e Microsoft GPO.

- Soluzioni di monitoraggio e gestione remota (RMM) come Kaseya VSA, Datto e altri.

- Lo strumento di rilevamento e distribuzione di Malwarebytes.

Installazione tramite installer scaricato dalla console ThreatDown by Malwarebytes

È il metodo più semplice, adatto per installazioni di piccole dimensioni.

Gli endpoint vengono assegnati al gruppo predefinito e utilizzano la policy predefinita – a meno che di non specificare un site diverso. In questo caso verrà assegnata la policy associata a quel site. Per assegnare gli endpoint a un site in fase di installazione:

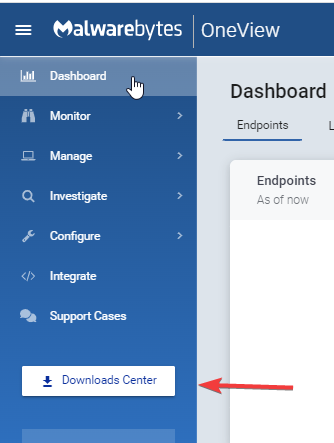

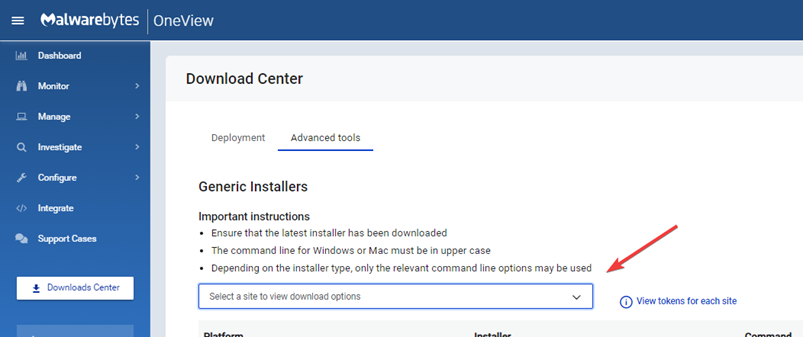

- Nel menu di navigazione a sinistra, fare clic su Downloads Center.

- Nella scheda Strumenti avanzati, fare clic sul menu a tendina di selezione del site.

- La scheda successiva propone diversi metodi per l’installazione su Windows:

- Download diretto: scarica il programma di installazione di Endpoint Agent sul tuo endpoint locale.

- Condivisione collegamento : copiare e condividere il collegamento di download nel programma di installazione di Endpoint Agent. I collegamenti scadono dopo 7 giorni.

Processo di installazione

È il sistema standard: dopo aver scaricato il programma di installazione, basta copiarlo sull’endpoint ed eseguirlo.

- Una volta completato il processo di installazione, l’Endpoint Agent si registra e l’endpoint viene visualizzato nella console Oneview.

- L’agent recupera le informazioni sulla policy dalla console e configura i servizi dell’agente richiesti per comunicare con Oneview. Questo processo richiede circa 5 minuti, dopodiché l’endpoint non è protetto e pronto per la prima scansione.

Installazione remota dalla riga di comando per Windows

Per eseguire un’installazione silente su endpoint Windows, si può eseguire il file di setup da riga di comando. Questi comandi possono essere eseguiti manualmente, in una console, o tramite automazione (per esempio tramite l’agent di un RMM).

I comandi da utilizzare sono i seguenti (riportati su più righe):

N.B: il testo tra i caratteri < e > denota una variabile.

MSI di Windows

msiexec /i “<percorso completo1>Setup.MBEndpointAgent.msi” /quiet /log

“<percorso completo2>Setup.MBEndpointAgent.msi.log”

NEBULA_PROXY_SERVER=http://<ip>

NEBULA_PROXY_PORT=<porta>

NEBULA_PROXY_USER=<utente@dominio><br>NEBULA_PROXY_PWD=<password><br>GRUPPO=<gggggggg-gggg-gggg-gggg- gggggggggggg><br>@ECHO. %ERRORLEVEL% restituito da MSIEXEC

Opzioni della riga di comando di Windows

- /i – Esegue l’installazione.

Esempio: msiexec /i “<fullpath1>Setup.MBEndpointAgent.msi” /passive - /x – Esegue la disinstallazione

- Esempio: msiexec /x “<fullpath1>Setup.MBEndpointAgent.msi” /quiet

- /quiet – Facoltativo. Esegue un’installazione silente.

- /passive: facoltativo. Esegue l’installazione e mostra la casella di avanzamento della GUI

- /lv – Facoltativo. Restituisce log dettagliati al file specificato.

msiexec /i “<percorso completo1>Setup.MBEndpointAgent.msi” /qn /lv %profiloutente%desktopMBInstallVerbose.txt - /log: facoltativo. Scrivi il file specificato. Ciò equivale all’interruttore

Note dell’MSI

- Le opzioni e i valori dei comandi devono essere utilizzati nell’ordine mostrato.

- msiexec deve essere eseguito come amministratore. Per impostazione predefinita, la directory di lavoro è c:windowssystem32. È consigliabile mettere tra virgolette i percorsi completi, se contengono spazi.

- Sono supportate le cartelle di rete UNC, ad esempio \servermalwarebytesSetup.MBEndpointAgent.x64.msi.

Variabili MSIEXEC

Di seguito vengono forniti dettagli sulle variabili MSIEXEC facoltative:

Informazioni aggiuntive sui file MSI

Per ulteriori informazioni sull’utilizzo degli MSI e della riga di comando, vedere i seguenti articoli:

- Come abilitare la registrazione di Windows Installer

- Opzioni della riga di comando del programma di installazione standard

- Messaggi di errore di Windows Installer

- Tutorial sulla distribuzione e MSI tramite oggetto Criteri di gruppo

Verifica dei servizi Windows

Sull’endpoint è obbligatorio che il servizio dell’agent ThreatDown [MBEndpointAgent] sia in esecuzione.

Il servizio [MBAMService] è obbligatorio per ThreatDown Endpoint Protection (EP) e ThreatDown Endpoint Detection and Response. (EDR) Non viene eseguito nella configurazione di ThreatDown Incident Response.

I servizi possono essere controllati dalla riga di comando di Windows:

> query sc.exe MBEndpointAgent

SERVICE_NAME: mbendpointagent

TIPO: 10 WIN32_OWN_PROCESS

STATO: 4 IN ESECUZIONE

(ARRESTABILE, NON_PAUSABILE, ACCEPTS_SHUTDOWN)

WIN32_EXIT_CODE: 0 (0x0)

SERVICE_EXIT_CODE: 0 (0x0)

CHECKPOINT: 0x0

WAIT_HINT: 0x0

> query sc.exe MBAMService

SERVICE_NAME: mbamservice

TIPO: 10 WIN32_OWN_PROCESS

STATO: 4 IN ESECUZIONE

(ARRESTABILE, NON_PAUSABILE, ACCEPTS_PRESHUTDOWN)

WIN32_EXIT_CODE: 0 (0x0)

SERVICE_EXIT_CODE: 0 (0x0)

CHECKPOINT: 0x0

WAIT_HINT: 0x0

Utilizzo di Sysprep per distribuire immagini

Si può includere ThreatDown by Malwarebytes nelle immagini che si usano per il deploy rapido di macchine Windows. Agli endpoint ThreatDown è assegnata un’identità univoca. Pertanto, la creazione di un’immagine contenente ThreatDown richiede alcuni passaggi aggiuntivi, per non creare diversi endpoint con lo stesso ID.

L’utilità Microsoft Sysprep serve per rimuovere l’id dell’agent ThreatDown. Un agente eliminato da Sysprep può utilizzare un’identità univoca quando viene copiato da un’immagine distribuita su un nuovo endpoint. Sysprep è integrato nelle moderne versioni di Windows.

Consulta questi articoli per utilizzare Sysprep con ThreatDown: